Netflix漏洞揭示智能电视攻击风险,四年后详解 媒体

Netflix的DIAL协议漏洞及其影响

关键要点

Netflix的DIAL协议存在安全漏洞,曾被黑客利用来劫持视频流。该漏洞影响电视、游戏主机及任何支持DIAL协议的本地网络设备。研究人员Yunus adirci于2019年披露此漏洞,并在Black Hat中首次分享技术细节。DIAL协议缺乏基本的物联网安全特性,导致黑客能够轻易控制受影响设备。设备厂商通过更新和安全措施渐渐缓解了该问题。最近,Netflix的DIAL协议被发现存在一个严重的漏洞,使得黑客能够劫持视频流并向不知情的用户播放意想不到的视频,比如“Rickroll”。该漏洞影响了由Netflix与Alphabet的YouTube合作开发的DIAL协议,并在2019年进行了修复。研究人员Yunus adirci上周在中东与非洲的Black Hat会议上首次发布了该漏洞的技术细节。

这一漏洞,被称为DIALStranger,影响到了支持DIAL协议且在本地网络中可以被发现的电视、游戏机和其他硬件。adirci在接受SC Media采访时提到,他等待了几年才公开这一漏洞,以让设备厂商有时间为受影响的硬件提供补丁修复。他表示:“我决定等待几年的时间,让设备更新以与协议变更保持一致,同时浏览器也变得更安全。”

DIAL协议缺乏基本的物联网安全特性

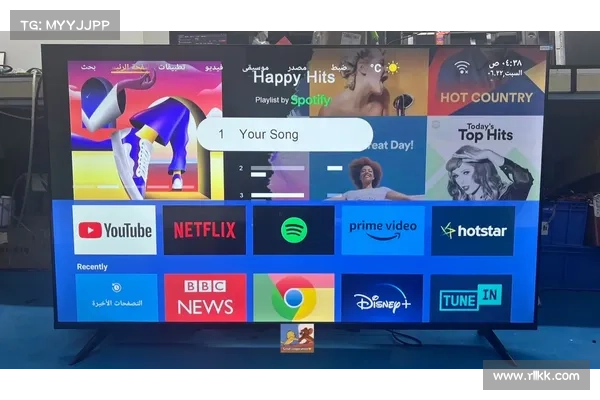

DIAL协议是由Netflix与YouTube联合开发的,得到了Sony和Samsung的支持,旨在方便设备之间的屏幕投射。该协议允许设备配对而不需要身份验证,将多屏视频共享的过程从七个步骤缩短为两个步骤,使得“第二屏”设备如智能手机可以发现并启动“第一屏”设备如智能电视的播放命令。

adirci在GitHub上写道:“我发现该协议没有涵盖一些基本的安全特性,而且大多数电视厂商并没有正确实施该协议。黑客可以在电视上播放任何视频,无论用户是否交互。”

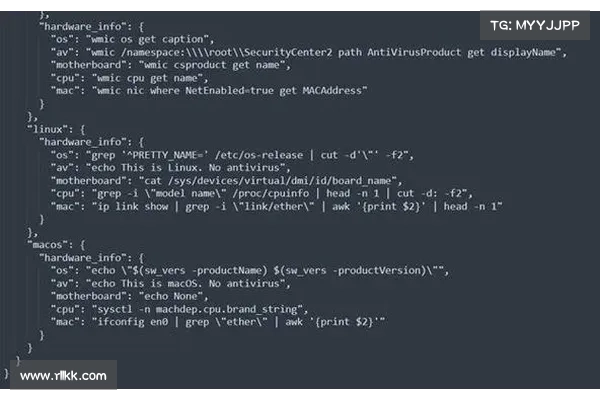

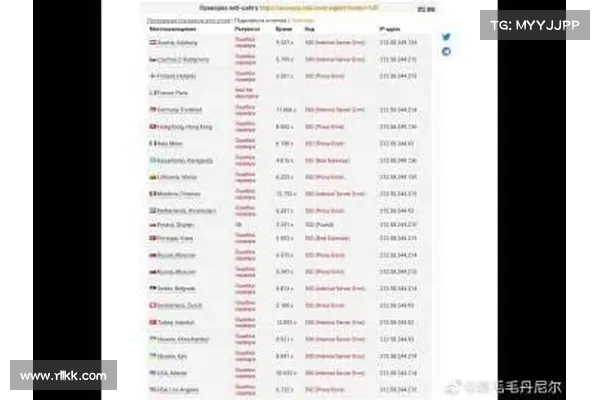

adirci是一名D360银行的IT安全架构师,他发现DIAL协议自动信任本地网络,且将“第一屏”设备的服务URL轻易暴露给发现它们的设备。通过使用TCP端口扫描器Masscan及类似工具来定位网上不安全的设备,他确认超过一百万个暴露的URL可能会被恶意行为者利用,从而远程控制屏幕。

传播“Rickroll”负载

在Black Hat会议上,adirci展示了如何利用DIALStranger在LG智能电视上播放意外视频此例中是“Rickroll”。他还表示,2019年他成功地利用这一漏洞攻击了Xbox One游戏机和Philips智能电视。

轻蜂苹果加速器根据adirci的说法,超越恶搞和胡闹,DIALStranger还可以用于传播宣传,或通过控制成千上万的设备来为特定视频获取观看量,从中获利。对于拥有众多设备在同一局域网的大型办公室或商场来说,这一漏洞将尤其棘手。

修补物联网设备的艰巨任务

adirci指出,智能电视和其他第一屏设备相比2019年更加安全,他曾发现一个名为CallStranger的漏洞,该漏洞与DIAL所依赖的UPnP协议有关。他告诉SC Media,他在CallStranger的经历使他意识到,解决此类物联网漏洞需要数年的时间。

“这项研究始于2019年,和CallStranger CVE202012695同时开始,我发现修复与物联网相关的协议漏洞是网络安全中最困难的事情之一,”adirci表示。“大多数设备都无法得到更新,厂商仅对最新设备提供更新。”

Netflix对DIAL的修复

adirci在2020年1月首次向Netflix提供了他的DIALStranger报告,Netflix于同年8月更新了协议。[最新版本](https//wwwdialmultiscreenorg/dial/announcements/dialspecification2